ad

概要

前にWindows11非対応PCをWindows11 25H2をインストールしました。

今回は、そのPCへ2025年12月の品質更新プログラムをインストールした状態でSecure Boot証明書を更新します。更新プログラム自体はWindows10の頃から配布しているので実施自体は出来るという認識でした。

なぜ更新するかというと、2026年6月、または10月にSecure Boot証明書が有効期限を向かえるためです。この証明書を更新しなくてもPCは利用が出来ます。しかし、Windows Bootのセキュリティを損なうという事です。SecureBootにリスクが生まれるという事は、BlackLotusなどブートシーケンスに悪意のあるプログラムを仕込まれた時に防げないなどOSのセキュリティソフトでも対処しづらい攻撃が予想され有効期限が切れる時期にターゲットになる可能性はあります。ビジネス向けは特に気になる話ですがビジネス面では、このような古いPCは利用がないと思いますので趣味で検証しています。

証明書に関する更新プログラムは2024年2月のKB5034765から含まれているはずです。

関連する公式ページ

KB5036210: セキュア ブート許可署名データベース (DB) への Windows UEFI CA 2023 証明書の展開

2025 年 12 月 9 日 — KB5072033 (OS ビルド 26200.7462 および 26100.7462)

作業概要は、証明書の状態確認、レジストリの追加、サービスの実行、PCの再起動、証明書の状態の確認です。

検証端末の状態

検証で使っているPCです。

すでにWindows11非対称PCとなっており、今回の事例はメーカのサポート範囲外です。

25H2 にアップデートした時点では確認していなかったのですが、当初は Secure Boot の証明書が 2011 / 2023 ともに有効になっていない状態で、さらに BIOS も古かったこともあり、通常の Windows Update だけでは 2023 証明書が正しく動作できていませんでした。

この記事で紹介している手順は、一般的に多い構成に合わせるため、BIOS 設定を一度修正して「2011 証明書のみ有効・2023 証明書は無効」の状態に戻してから実行しています。

BIOSの設定は、Secure Boot をEnabled

カスタム設定はDisabled

BIOSのバージョンは 1.32.0

Dellのサポートサイトで最新のBIOSインストーラーは配布中です(2025年12月現在)

https://www.dell.com/support/product-details/ja-jp/product/optiplex-3050-micro/drivers

Dell OptiPlex 3050システムBIOS

https://www.dell.com/support/home/ja-jp/drivers/driversdetails?driverid=8m11p&oscode=biosa&productcode=optiplex-3050-micro

Dell Optiplex 3050 micro

CPU: Intel Core i5 6500T

RAM: 8GB

おそらく2017年頃に発売されたモデルです。

小型でDell製のディスプレイの背面にカートリッジのようにスロットへ装着出来たコンパクトなモデルです。

前に無理やりWindows11 Pro 25H2をインストールしたパソコンです。

ad

手順

証明書の状態確認

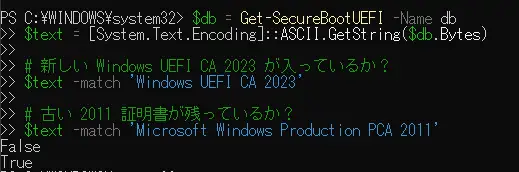

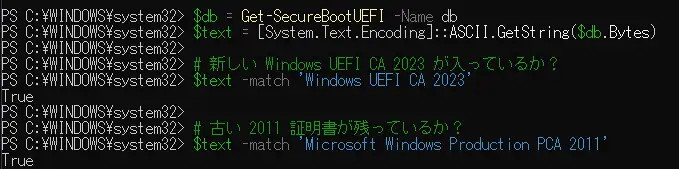

Powershellを開いて次のコマンドを貼り付けます。説明書きがありますが、そのまま全てコピペで実行で良いです。

# DB (許可署名 DB) を取得して ASCII 文字列に

$db = Get-SecureBootUEFI -Name db

$text = [System.Text.Encoding]::ASCII.GetString($db.Bytes)

# 新しい Windows UEFI CA 2023 が入っているか?

$text -match 'Windows UEFI CA 2023'

# 古い 2011 証明書が残っているか?

$text -match 'Microsoft Windows Production PCA 2011'実行した結果は次のような内容でした。古い2011証明書はTrueでしたが、目的の2023証明書はFalseになっていた。

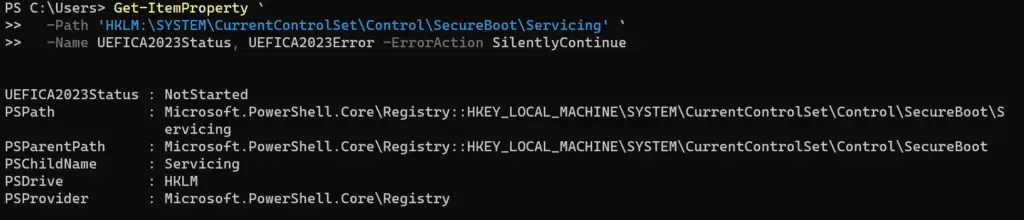

状態をもう少し詳しくみたい場合は、次のコマンドを実行する。

Get-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing' -Name UEFICA2023Status, UEFICA2023Error -ErrorAction SilentlyContinue次の結果でステータスは目的のサービスがスタート出来ていない状態だと分かりました。

レジストリの追加

検証PCはWindowsUpdateも最新の状態にしていますので更新プログラムの要件は満たしています。BIOS設定もSecureBootを有効にしてあります。

Windows UEFI CA 2023を有効にしたいため、レジストリに設定を追加します。

Secure Boot 更新の AvailableUpdates をセットする。

Powershellで次のレジストリを追加する。

reg add HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot /v AvailableUpdates /t REG_DWORD /d 0x5944 /fサービスの実行

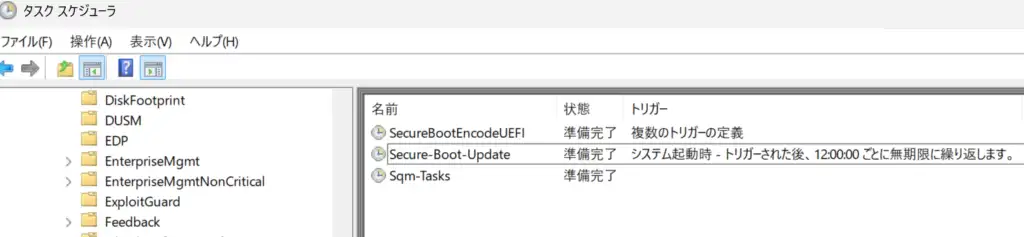

タスクスケジューラにあるSecure Bootのアップデートですが、これを手動で実行する。

タスクスケジューラをドリルダウンするのが面倒なのでPowershellで次のコマンドを実行する。

Start-ScheduledTask -TaskName "\Microsoft\Windows\PI\Secure-Boot-Update"PCの再起動

反映させるためにWindowsを再起動する。

証明書の状態

証明書の状態確認で実行したコマンドを再度実行する。

結果ではWindows UEFI CA 2023は有効な状態になりました。

補足

今回の機種では作業前にあらかじめBIOSを最新にしていますが、Windows11の推奨環境を満たしている機種であれば、各メーカーがSecure Boot証明書の有効期限切れについて案内が出ているものが多いのでメーカーサイト、機種のサポートページを確認すると良いと思います。

VAIO

セキュアブート証明書データベースの更新と、セキュア ブート証明書の有効期限切れについて

Dell

Microsoft 2011セキュア ブート証明書の有効期限

hp

HP 商用 PC - 新しい Windows セキュアブート証明書を準備します。

Lenovo

2011 Microsoft セキュアブート証明書の期限切れについて – Lenovo 法人向けPC

ad